AMD không vá lỗ hổng bảo mật “Sinkclose” trên Ryzen/Threadripper đời cũ

Theo thông tin cập nhật mới nhất từ chính website của AMD, người dùng vi xử lý Ryzen và Threadripper đời cũ sẽ không có bản vá lỗ hổng bảo mật “Sinkclose” (CVE-2023-31315). Đây là lỗ hổng mới vừa được phát hiện bởi 2 nhà nghiên cứu từ công ty bảo mật IOActive, Enrique Nissim và Krzysztof Okupski, ảnh hưởng tất cả các mẫu CPU mà AMD sản xuất từ năm 2006 tới nay.

Kẻ tấn công có thể khai thác lỗ hổng “Sinkclose” theo nhiều cách khác nhau, từ đó cho phép trích xuất thông tin nhạy cảm, bí mật trong những hệ thống chạy nền tảng AMD, gồm cả dữ liệu cá nhân và mật khẩu. “Sinkclose” có tầm ảnh hưởng rất lớn khi mà nó xuất hiện trong mọi CPU AMD suốt 18 năm qua, cũng như mức độ phổ biến trong cả thị trường tiêu dùng lẫn môi trường doanh nghiệp. May mắn vẫn còn lại 1 chút khi mà để tận dụng lỗ hổng này, kẻ xấu cần phải truy cập được vào nhân hệ thống (system kernel), tức là nếu không bị lừa tải về những tập tin nhiễm độc thì nguy cơ bị tấn công sẽ thấp, nhưng ai biết được…

Cái tên “Sinkclose” được đặt bằng cách ghép đôi chữ “TClose” và “Sinkhole”, trong đó “TClose” là 1 khả năng ít được biết tới trong vi xử lý AMD mà phương pháp tấn công này khai thác; còn “Sinkhole” ám chỉ lỗ hổng bảo mật trước đó từng được tìm thấy trong Chế độ Quản lý Hệ thống (SMM – System Management Mode) của Intel hồi 2015. Những con chip AMD sử dụng một cơ chế bảo vệ tên là TSeg, ngăn chặn hệ điều hành truy cập vào một khu vực bộ nhớ cụ thể dành riêng cho SMM, được gọi là Bộ nhớ truy cập ngẫu nhiên quản lý hệ thống (SMRAM – System Management Random Access Memory). TClose được thiết kế để duy trì khả năng tương thích ngược với phần cứng cũ, có thể sử dụng cùng địa chỉ bộ nhớ với SMRAM bằng cách ánh xạ lại bộ nhớ khi được kích hoạt.

Các chuyên gia bảo mật đã phát hiện ra rằng họ có thể “thao túng tâm lý” để thực hiện lại chức năng của TClose chỉ với những quyền truy cập hệ điều hành tiêu chuẩn (tức là như trên, cần truy cập được vào nhân hệ thống là xong). Như vậy SMM sẽ bị đánh lừa để lấy dữ liệu đã bị thay đổi theo ý đồ tấn công, từ đó cho phép chuyển hướng bộ xử lý để chạy các mã độc với quyền hạn mức cao cấp của SMM. Kỹ thuật tấn công này cho phép kẻ xấu bỏ qua các biện pháp bảo mật tiêu chuẩn, vượt rào để thực thi mã độc ở 1 trong những cấp độ đặc quyền cao nhất trong vi xử lý, nôm na là giả dạng boss thành công thì làm gì cũng được.

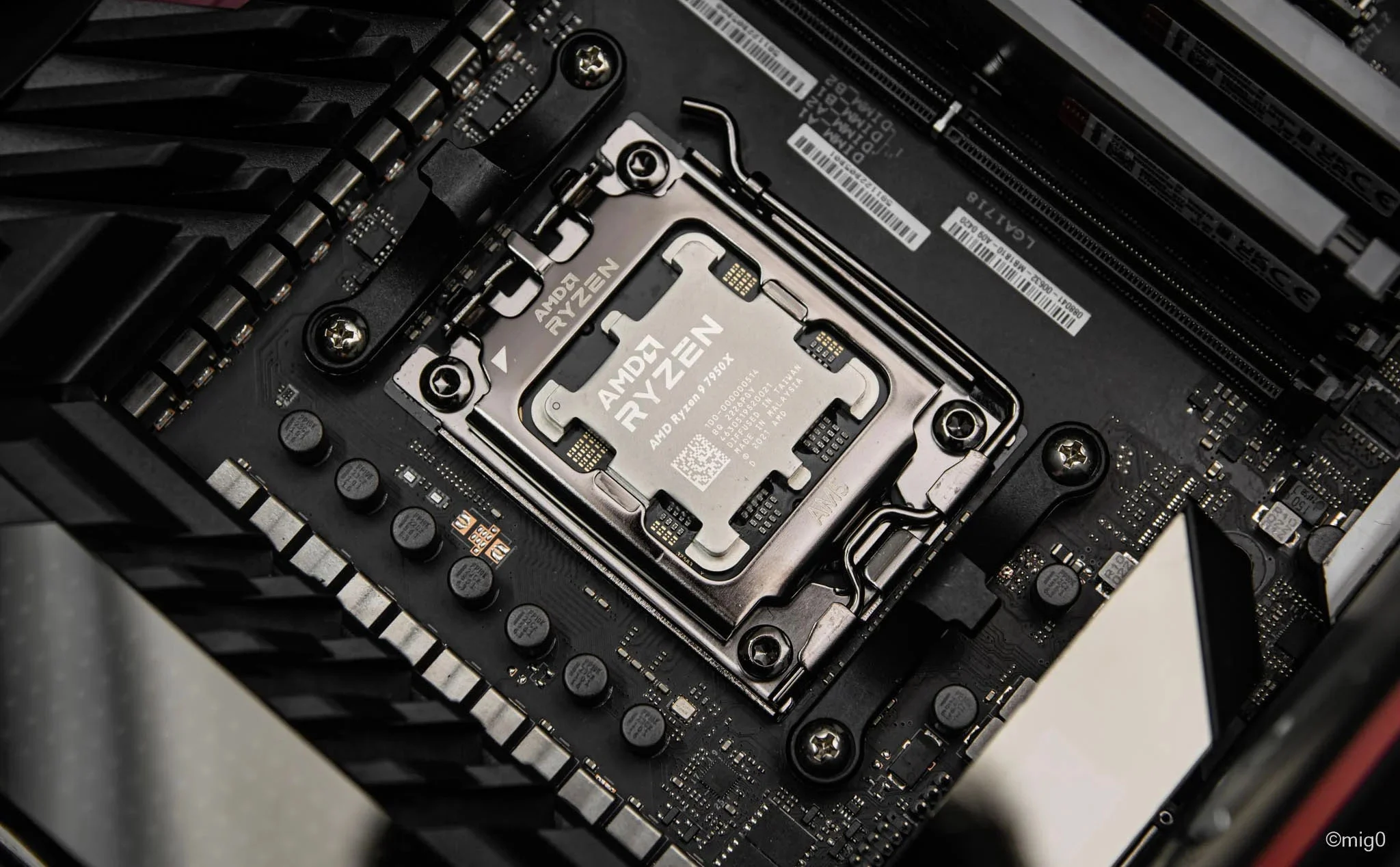

Bản vá được AMD đưa ra và theo hãng thì không ảnh hưởng về hiệu năng, tuy nhiên cần có nhiều bài kiểm tra để xác thực điều này. Hầu hết các vi xử lý của AMD được cung cấp bản vá “Sinkclose”, nhưng danh sách lại không đủ, thiếu đi Ryzen 1000 Series, Ryzen 2000 Series, Ryzen 3000 Series (No fix planned), cũng như Threadripper 1000 Series và Threadripper 2000 Series. Còn lại, những vi xử lý cho hệ thống nhúng, EPYC, Threadripper PRO, Ryzen mới (trừ 9000 Series và Ryzen AI 300 Series không có trong danh sách) đều được vá.

18 năm có lẽ quá dài để AMD có thể giữ lời hứa hỗ trợ…

Nguồn: Tinhte.vn